Una red zombi (o «botnet», por «red de robots» en inglés) es un conjunto de miles o millones de computadoras, teléfonos inteligentes y otros dispositivos conectados a Internet (IoT) que trabajan en conjunto para completar una tarea cuando quien los controla se lo indica. Si bien las hay legales, su uso más difundido actualmente está relacionado a actividades ilegales.

En las redes zombi legales los dueños de los equipos permiten conscientemente que terceros aprovechen parte de la capacidad de cómputo ociosa para tareas que suelen ser de bien público, como el proyecto SETI@home.

En las redes zombi ilegales, a través de memorias USB, programas pirata, troyanos, sitios web infectados, adjuntos en mensajes de correo electrónico, o hasta imágenes y archivos de audio infectados, una persona u organización toma el control de múltiples dispositivos conectados a Internet sin que sus dueños lo sepan.

Los usos más comunes de redes zombi ilegales son:

- envío de correos masivos (spam),

- ataques de saturación a sitios web,

- ataques a infraestructuras críticas (como transporte o energía),

- manipulación de resultados en buscadores de Internet,

- minería de criptomonedas,

- análisis de información,

- alquiler de sus capacidades para organizaciones delictivas.

Un problema de escala

En 2006, el tamaño promedio de una red zombi rondaba los 20.000 equipos.

En 2011, la red zombi más grande conocida tenía 12.000.000 (¡12 millones!) de equipos.

En 2017 reportamos que un hacker, sólo para demostrar cuán vulnerable era la seguridad de las impresoras con conexión a Internet, secuestró 150.000 impresoras inseguras y las hizo imprimir una advertencia para sus usuarios.

Y no estamos hablando de oscuras marcas de impresoras, sino de las principales marcas del mercado: Brother, Canon, Dell, Epson, HP, Lexmark, Konica Minolta y Samsung.

8 recomendaciones para prevenir infecciones:

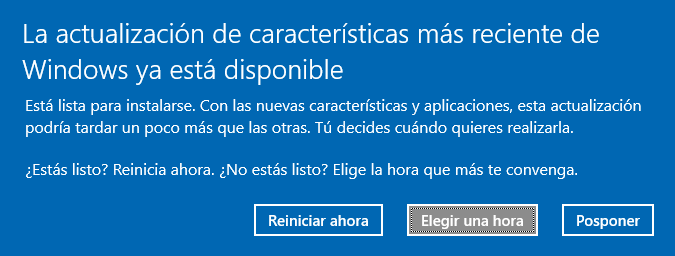

- Mantenga el sistema operativo de sus equipos actualizado.

- Mantenga sus programas y aplicaciones («apps») actualizados.

- Utilice un antivirus y asegúrese que esté activo y actualizado (los antivirus no son sólo para computadoras tradicionales: teléfonos y tabletas también los requieren).

- Evite instalar programas pirateados (use programas libres si el costo es un problema).

- Evite instalar programas descargados de sitios web poco confiables o tiendas de aplicaciones no oficiales.

- Evite descargar música o películas piratas.

- Evite abrir archivos adjuntos en mensajes de correo electrónico sobre los que no tenga total seguridad sobre su contenido.

- Utilice contraseñas seguras.

Finalmente, en las computadoras siempre recuerde que su usuario de Windows o Mac OS debe tener permisos restringidos, sin derechos de Administrador. De ese modo, si el equipo fuera infectado mientras está activo el usuario restringido, la infección estará contenida ya que será más difícil que el programa dañino infecte toda la computadora y los archivos que contiene.

Los servicios de mantenimiento y optimización de redes para empresas de idearius comprenden estas previsiones.

Prevenga y repare vulnerabilidades o ataques en su red.